Enigma (Maschine)

Enigma (griechisch αἴνιγμα aínigma, deutsch ‚Rätsel‘) ist der Markenname und eine Sammelbezeichnung für eine Reihe von Rotor-Chiffriermaschinen, die seit den 1920er-Jahren zur Verschlüsselung von Nachrichten verwendet wurden. Im Zweiten Weltkrieg (1939–1945) wurden Enigma-Maschinen von den Achsenmächten eingesetzt, hauptsächlich von der Wehrmacht. Den Alliierten gelang es, die damit verschlüsselten Funksprüche nahezu kontinuierlich zu entziffern, was bis 1974 geheim gehalten wurde.

Dieser Artikel gibt eine Übersicht über die grundsätzliche Entwicklungsgeschichte der Enigma und ihre Funktionsweise. Dabei liegt der Schwerpunkt hier auf der im Jahr 1930 von der Reichswehr in Dienst gestellten Enigma I (sprich: „Enigma eins“), des während des Krieges am meisten verwendeten Modells. Zu den einzelnen Enigma-Modellen sowie zu speziellen Aspekten des Enigma-Chiffriersystems gibt es weiterführende Artikel mit teilweise deutlich ausführlicheren Erläuterungen.

Geschichte

Noch während der Zeit des Ersten Weltkriegs (1914–1918) suchten die deutschen Militärs nach einem Ersatz für die inzwischen veralteten, umständlichen und unsicheren manuellen Verschlüsselungsverfahren, wie Codebücher (siehe auch: Zimmermann-Depesche), ÜBCHI, ABC-Chiffre oder ADFGX, die bis dahin verwendet wurden. Hierfür kamen maschinelle Verfahren in Betracht, weil sie eine einfachere Handhabung und eine verbesserte kryptographische Sicherheit versprachen. Mit Einführung der elektrischen Schreibmaschine und des Fernschreibers zu Beginn des 20. Jahrhunderts kamen zum Teil unabhängig voneinander und nahezu gleichzeitig mehrere Erfinder auf die Idee des Rotor-Prinzips zur Verschlüsselung von Texten.

Erfinder der Enigma ist Arthur Scherbius (1878–1929), dessen erstes Patent hierzu vom 23. Februar 1918 stammt[2] (siehe auch: Enigma-Patente). Im Frühjahr 1917 stand er in Diensten des Waffen- und Munitionsbeschaffungsamts (WuMBA) und war vom Kriegsministerium beauftragt worden, eine geeignete Schlüsselmaschine zu entwickeln. Ein Jahr später führte er eine erste von mindestens drei Probemaschinen vor, die zur Anzeige Glühlämpchen verwendeten. Im April 1918 war er dazu zunächst im Großen Hauptquartier in Spa und wenige Wochen später im Reichsmarineamt in Berlin.[3] Die Kaiserliche Marine testete die Maschine und lobte deren „gute Schlüsselsicherheit“, kam aber zu dem Schluss, dass „vorläufig bei der Art des Marine-Schlüsselverkehrs die Anwendung von Maschinen nicht lohnen würde“.[4]

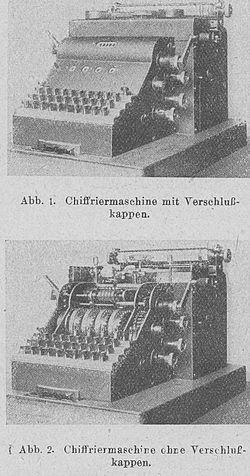

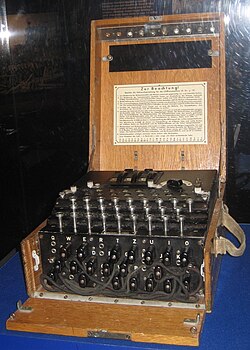

Nach dem Krieg beschloss Scherbius, die Maschine für zivile Anwendungen zu vermarkten. Zur Fertigung wurde am 9. Juli 1923 die Chiffriermaschinen-Aktiengesellschaft (ChiMaAG) in Berlin gegründet. Das erste in etwas größeren Stückzahlen gefertigte Modell war 1923 eine „schreibende“ Enigma, genannt die „Handelsmaschine“ (Bild). Sie nutzte keine Glühlämpchen zur Textausgabe, sondern wie Schreibmaschinen ein Typenrad. Ihr folgte ein Jahr später die „Schreibende Enigma“, auch als „Typenhebelchiffriermaschine“ bezeichnet, die statt des Typenrads übliche Typenhebel verwendete. Die neuen Chiffriermaschinen wurden kommerziell auf Messen zum Kauf angeboten, erwiesen sich jedoch als wenig zuverlässig und wurden kein kommerzieller Erfolg.

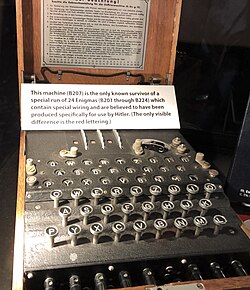

Da die deutschen Militärs eine Wiederholung der inzwischen bekannt gewordenen kryptographischen Katastrophe des Ersten Weltkriegs unbedingt vermeiden wollten, betrachteten sie die neue Art der maschinellen Verschlüsselung als die sicherste Lösung.[5] Im Jahr 1926 wurde ein anderes Enigma-Modell, nun wieder mit Glühlämpchen, zunächst von der Reichsmarine unter dem Namen „Funkschlüssel C“, zwei Jahre später auch vom Heer versuchsweise eingesetzt und verschwand daraufhin vom zivilen Markt. Es wurde fortan weiterentwickelt und ab 1927 zunächst in Stückzahlen von einigen Hundert im Geheimen gefertigt. Als „kryptographische Komplikation“ erhielt es zusätzlich ein geheimes „Schaltbrett“ an der Frontplatte, aus dem etwas später das Enigma-Steckerbrett wurde. Am 1. Juni 1930 wurde dieses Modell unter dem Namen „Enigma I“ von der Reichswehr offiziell in Dienst gestellt und in den folgenden Jahren in großer Serie gefertigt. Man schätzt, dass insgesamt etwa 40.000 Enigma-Maschinen hergestellt wurden.[6]

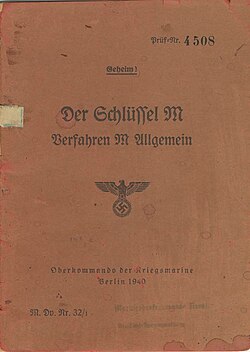

Arthur Scherbius erlebte den kommerziellen Erfolg seiner Idee nicht mehr. Er war am 13. Mai 1929 den tödlichen Verletzungen erlegen, die er sich kurz zuvor bei einem Verkehrsunfall zugezogen hatte. Unter der am 31. Juli 1935 in Berlin neu gegründeten Firma „Chiffriermaschinen Gesellschaft Heimsoeth und Rinke oHG“,[7] kurz „Heimsoeth & Rinke“ (H&R), wurde die Geschäftstätigkeit unter der Leitung von Rudolf Heimsoeth und Elsbeth Rinke fortgesetzt. Unter Federführung ihres Oberingenieurs Willi Korn, der seit 1926 bei der ChiMaAG war, wurde die Enigma-Produktfamilie verbessert und erweitert. Neben der Enigma I, die während des Zweiten Weltkriegs das auf deutscher Seite am häufigsten benutzte Maschinenschlüsselverfahren verkörperte, kamen im Laufe der Zeit auch andere Modelle und Varianten der Enigma zum Einsatz, beispielsweise die Enigma-G bei der deutschen Abwehr (Geheimdienst) oder ab Oktober 1941 die Enigma-M4 im Nachrichtenverkehr der deutschen Kriegsmarine.

Nach Ende des Krieges wurden die beispielsweise in der Schweiz vorhandenen Maschinen eine Zeit lang dort weiterverwendet und von Schweizer Soldaten auch in Korea genutzt.[8] In Norwegen von der Wehrmacht zurückgelassene Exemplare wurden dort modifiziert und als „Norenigma“ eingesetzt.

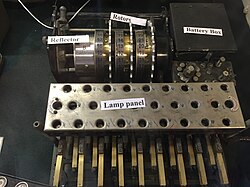

Prinzip

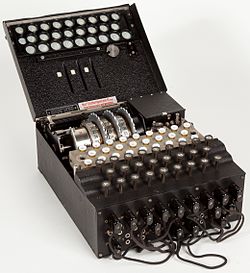

Alle Enigma-Glühlampenchiffriermaschinen, wie insbesondere die Enigma I, bestehen im Wesentlichen aus der Tastatur zur Buchstabeneingabe, einem Walzensatz zur Verschlüsselung und einem Glühlampenfeld zur Anzeige.[9] Bei der Enigma I sind es drei Walzen, die nebeneinander unabhängig drehbar angeordnet sind und ausgetauscht werden können. Zum Austausch standen zunächst nur drei und ab 1938 dann insgesamt fünf Walzen zur Verfügung.

Drückt man eine Buchstabentaste, so fließt elektrischer Strom durch den Walzensatz und lässt eine Anzeigelampe aufleuchten.[10] Der aufleuchtende Buchstabe entspricht der Verschlüsselung des gedrückten Buchstabens. Da sich bei jedem Tastendruck die Walzen ähnlich wie bei einem mechanischen Kilometerzähler weiterdrehen, ändert sich das geheime Schlüsselalphabet nach jedem Buchstaben.

Aufbau

Die Enigma I inklusive Holzgehäuse wiegt rund 12 kg und die äußeren Abmessungen (L×B×H) betragen etwa 340 mm × 280 mm × 150 mm[11] (Daten ohne Gehäuse: 10,35 kg und 310 mm × 255 mm × 130 mm).

Ihr Erfinder sagte: „Die Maschine ist ganz ähnlich einer Schreibmaschine gebaut und wird auch genau wie diese bedient.“[12] Die Buchstabenlampen und Eingabetasten sind bei den meisten Enigma-Modellen (Ausnahmen sind die chronologisch vor der Enigma-D hergestellten) ähnlich der im deutschen Sprachraum heute gebräuchlichen QWERTZ-Belegung angeordnet. Jedoch sind die Buchstaben P und L abweichend davon an die äußeren Ränder der unteren Reihe verschoben:

Q W E R T Z U I O

A S D F G H J K

P Y X C V B N M L

Es gab auch Enigma-Modelle, die Ziffern aufwiesen, wie die Enigma-D oder die Enigma-Z, oder sogar Sonderzeichen, wie die Enigma-G. Die Enigma-B kannte auch Umlaute und in einer speziellen Variante den im Schwedischen verwendeten Buchstaben Å.

Die Maschine nutzt drei auswechselbare rotierende Walzen (Rotoren) mit jeweils 26 Stellungen. Bei Heer und Luftwaffe waren diese auf einem außen auf der Walze befindlichen drehbaren Ring mit den Zahlen 01 bis 26 bezeichnet. Bei der Kriegsmarine verwendete man stattdessen die Buchstaben A bis Z. Der Ring lässt sich unabhängig von der Walze in eine beliebige von 26 Positionen einstellen (Ringstellung). Rechts der drei drehbaren Walzen (Walzensatz) befindet sich eine unbewegliche Eintrittswalze (ETW). Links befindet sich die Umkehrwalze (UKW) als Reflektor, die, im Gegensatz zu vielen frühen Enigma-Maschinen, bei den meistverwendeten Modellen, insbesondere bei der Enigma I, weder drehbar noch für den Anwender austauschbar ist. Alle Walzen sind über 26 einzelne Schleifkontakte miteinander elektrisch verbunden.

Als zusätzliche „kryptographische Komplikation“ ist an der Gerätefront ein Steckerbrett mit doppelpoligen Steckbuchsen für jeden der 26 Buchstaben angebracht. Die Buchsenanordnung entspricht der Tastaturbelegung.

Funktion

Beim Drücken einer Buchstabentaste wird die rechte Walze um einen Schritt weitergedreht und ein Stromkreis geschlossen, der solange geschlossen bleibt, wie die Taste gedrückt ist. Bei beispielsweise der Buchstabentaste A wird der Batteriestrom über die Taste A zur gleichnamigen Buchse im Steckerbrett durchgeschaltet. Ist dort die Buchse A mit einer anderen Buchse durch ein von außen angebrachtes Kabel verbunden („gesteckert“ ), so wird A mit einem anderen Buchstaben vertauscht. Ist kein Kabel gesteckt („ungesteckert“ ), dann gelangt der Strom direkt zum Kontakt A der Eintrittswalze.

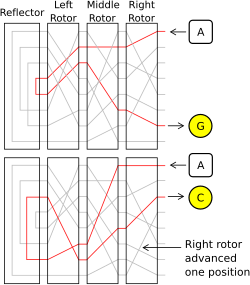

Angenommen der Buchstabe A sei ungesteck ert, dann wird der Strom über die Eintrittswalze zum Eingangskontakt A der rechten Walze geleitet. Deren Verdrahtung bewirkt eine Substitution (Ersetzung) des Buchstabens durch einen anderen oder durch denselben. Der Strom, der am Eingangskontakt A von rechts eintritt, verlässt die Walze auf deren linken Seite am Ausgangskontakt B (siehe Bild „Stromfluss“ obere Hälfte). So wird durch die rechte Walze der Buchstabe A durch B ersetzt.

Obere Hälfte: A wird in G verschlüsselt

Untere Hälfte: A wird in C verschlüsselt

Der Strom gelangt nun über den Kontakt B in die mittlere Walze. Da es bei der Verdrahtung einer Walze durchaus möglich ist, dass ein Eingangskontakt mit dem gleichnamigen Ausgangskontakt verbunden ist, bleibt B hier unverändert. Der Strom verlässt über Kontakt B die mittlere Walze und tritt in die linke Walze ein. Deren Verdrahtung sorgt dafür, dass der Strom vom Eingangskontakt B zum Ausgangskontakt D geleitet wird. Der Strom hat nun alle drei (drehbaren) Walzen einmal durchlaufen und die Umkehrwalze erreicht. Sie hat nur Kontakte auf der rechten Seite und verbindet Buchstaben paarweise, beispielsweise D mit E.

Nun fließt der Strom ein zweites Mal durch den Walzensatz, jetzt aber von links nach rechts. Durch die Umkehrwalze gelangt er über den Kontakt E in die linke Walze. Hier ist beispielsweise E mit C verdrahtet. Folglich fließt der Strom weiter über Kontakt C in die mittlere Walze, verlässt sie wieder über den Kontakt F und fließt in die rechte Walze. Der Strom verlässt die rechte Walze schließlich am Kontakt G.

Nach Austritt aus dem Walzensatz wird der Strom über die Eintrittswalze zurück zum Steckerbrett geleitet. Ist hier der Buchstabe G mit einem anderen Buchstaben gesteckert , dann findet eine letzte Permutation statt. Ist G ungesteckert , leuchtet die Lampe G auf. Sie leuchtet nur solange auf, wie die Taste A gedrückt gehalten wird, da nur bei gedrückter Taste der Umschaltkontakt auf die Batterie umgeschaltet ist. Lässt man sie los, erlischt die Lampe. Im geschilderten Beispiel wird somit der Buchstabe A, dessen Taste eingangs gedrückt wurde und noch immer gedrückt ist, als Buchstabe G verschlüsselt.

Falls der zu verschlüsselnde Text „AACHENISTGERETTET“ lautet, ist erneut ein A einzugeben. Also wird die Taste A losgelassen und zum zweiten Mal gedrückt. Der mechanische Druck auf die Taste bewegt die rechte Walze erneut um eine Position weiter. Die mittlere Walze rotiert erst nach 26 Schritten der rechten Walze (Ausnahme: Anomalie), die linke Walze erst nach 26 Schritten der mittleren Walze.

Der Pfad für den erneut am Kontakt A der rechten Walze eintretenden Strom hat sich nun radikal geändert (siehe Bild „Stromfluss“ untere Hälfte). Er nimmt jetzt auch bei der mittleren und linken Walze sowie der Umkehrwalze einen völlig anderen Weg als zuvor, auch wenn sich diese Walzen nicht gedreht haben, was ja nur relativ selten geschah. Das Ergebnis ist eine andere Verschlüsselung des Buchstabens A, der nun in C umgewandelt wird.

Bedienung

Bei der Enigma I standen zunächst drei, ab 1939 dann fünf unterschiedliche Walzen zur Verfügung, die mit römischen Zahlen (I, II, III, IV und V) durchnummeriert waren. Der Benutzer wählte nach Vorgabe einer geheimen Schlüsseltabelle, die für jeden Tag wechselnde Einstellungen vorsah, drei Walzen aus und setzte diese nach der im Tagesschlüssel unter der Überschrift „Walzenlage“ vorgeschriebenen Anordnung ein.[13]

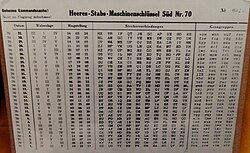

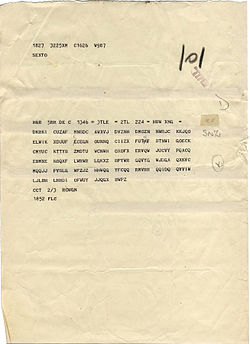

Die „Schlüsseltafel“[14] (Bild) stellte tabellarisch für einen kompletten Monat die jeweils gültigen Tagesschlüssel dar, die beim Heer um Mitternacht gewechselt wurden und bei der Luftwaffe um 3 Uhr nachts.[15] (Kriegsmarine siehe: Enigma‑M4). Unten sind beispielhaft nur drei Monatstage dargestellt, wobei, wie damals üblich, die Tage absteigend sortiert sind. Dies erlaubt es dem Verschlüssler, die verbrauchten Codes der vergangenen Tage abzuschneiden und zu vernichten.[16]

Beispiel für den 29. des Monats: Walzenlage „I IV III“ bedeutet, dass hier Walze I links (als langsamer Rotor), Walze IV in der Mitte und Walze III rechts (als schneller Rotor) eingesetzt werden musste. Als Umkehrwalze wurde – wie bereits erwähnt – zumeist ausschließlich die UKW B benutzt.

Die Ringe, die außen an jedem Walzenkörper angebracht sind und den Rotationsversatz zwischen der inneren Verdrahtung der Walzen und den außen zu sehenden Buchstaben oder Zahlen bestimmen, sind jeweils auf die für den Tag vorgegebenen Stellungen zu drehen, genannt die „Ringstellung“. Dazu muss von Hand ein durch eine Blattfeder eingedrückter Haltestift ausgezogen werden, der nach Einstellen und Loslassen die eingestellte Stellung arretiert. Im Beispiel hier 16 26 08 entsprechend P Z H.

Tag Walzenlage Ringstellung ---- Steckerverbindungen ---- 31 III I IV 01 17 22 AH BL CX DI ER FK GU NP OQ TY 30 II V I 18 24 11 BN DZ EP FX GT HW IY OU QV RS 29 I IV III 16 26 08 AD CN ET FL GI JV KZ PU QY WX

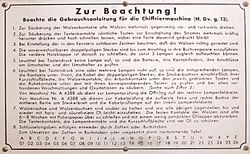

Die Ringstellung wurde oft (wie hier) numerisch und nicht alphabetisch verzeichnet, vermutlich um Verwechslungen mit den anderen Teilschlüsseln vorzubeugen. Als Hilfe für den Bediener „zum Umsetzen der Zahlen in Buchstaben oder umgekehrt“ ist innen im Gehäusedeckel der Enigma als Teil der Wartungshinweisplakette „Zur Beachtung!“ (Bild) eine Umsetzungstabelle angegeben.

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

Auswahl und Anordnung der Walzen, also die Walzenlage, sowie die Ringstellung blieben bei geschlossenem Gerät verborgen. Schließlich sind die doppelpoligen Steckbuchsen an der Frontplatte mit entsprechenden doppelpoligen Kabeln zu beschalten. In der Regel wurden genau zehn Kabel eingesteckt, also zwanzig Buchstaben vertauscht. Die jeweils obere Buchse eines Buchsenpaars hat einen etwas größeren Durchmesser (4 mm) als die untere (3 mm), so dass die Stecker nur in einer Orientierung eingesteckt werden können. So wurde sicher die gewünschte elektrische Überkreuzung und damit die Vertauschung der beiden Buchstaben erreicht. Sechs Buchstaben blieben zumeist ungesteckert . (Diese feste Regel der Six self-steckered letters[17] war für die Codeknacker eine Hilfe.)

Um die Gefahr des Erratens von Schlüsseln zu reduzieren, wurden von den deutschen Stellen einige Regeln für die Aufstellung der Schlüsseltabellen erfunden.[18] So war es (zeitweise) verboten, dass eine Walzenlage, die an einem Monatstag bereits benutzt worden war, sich an einem anderen Monatstag wiederholte. (Die Briten erkannten dies und nannten es die non-repeating rule.) Auch durfte sich eine Zeit lang eine Walze an zwei aufeinanderfolgenden Monatstagen nicht an derselben Stelle im Walzensatz befinden (non-clashing rule).[19] Eine dritte Regel sollte das Erraten von naheliegenden Steckerkombinationen verhindern. So war es dann verboten, dass zwei im Alphabet aufeinanderfolgende Buchstaben miteinander gesteckert wurden. (Auch dies nutzten die britischen Codebreakers zu ihren Gunsten und nannten es Consecutive Stecker Knock-Out CSKO.)[20][21]

All diese Vorschriften bewirkten das Gegenteil, nämlich eine Schwächung der Verschlüsselung.[22] Sie führten zu einer Arbeitserleichterung für die Codeknacker, die aufgrund der genannten Regeln insbesondere mit Fortschreiten eines Monats immer mehr Schlüsselkombinationen ausschließen konnten.[23]

Nach Einlegen der drei Walzen und Einstellen der Ringe sowie Stecken der zehn Steckerverbindungen entsprechend der Schlüsseltafel schloss der Bediener die oberhalb des Walzensatzes angebrachte Klappe und die Frontklappe. Letzteres bewirkte ein festes Andrücken der Stecker und eine sichere Kontaktgabe sowie einen Schutz vor Ausspähen des Schlüssels. Damit war die Enigma zur Verschlüsselung oder auch Entschlüsselung bereit, vorausgesetzt der Benutzer drehte nun noch die drei (rotierenden) Walzen in die korrekte Anfangsstellung.

Funkspruch

Um sicherzustellen, dass nicht alle Funksprüche eines Schlüsselnetzes mit identischen Schlüsseln verschlüsselt werden, was die Texte angreifbar machen würde, war vorgeschrieben, für jeden Spruch eine individuelle Anfangsstellung der drei Walzen einzustellen, „Spruchschlüssel“ genannt. Die Prozeduren hierzu änderten sich von Zeit zu Zeit und waren auch nicht bei allen Wehrmachtteilen gleichartig.[24][25]

Folgender Klartext soll beispielsweise übermittelt werden:

„Aachen ist gerettet. Durch gebündelten Einsatz der Hilfskräfte konnte die Bedrohung abgewendet und die Rettung der Stadt gegen 18:00 Uhr sichergestellt werden.“

Da die Enigma nur Großbuchstaben und keine Ziffern oder Satzzeichen verschlüsseln kann und auch kein Leerzeichen kennt, muss der oben dargestellte Klartext vor der Verschlüsselung zunächst entsprechend aufbereitet werden. Dabei werden Satzzeichen durch „X“ ersetzt, Eigennamen verdoppelt und in „X“ eingeschlossen und Zahlen ziffernweise ausgeschrieben. Ferner war es außer bei Eigennamen üblich, das „ch“ und das „ck“ durch „Q“ zu ersetzen und den Text anschließend in Fünfergruppen zu gliedern.[26] (Ausnahme: Die Kriegsmarine nutzte Vierergruppen.)[27]

Man erhält somit den folgenden für die Verschlüsselung vorbereiteten Klartext, dem nach Verschlüsselung noch die sogenannte „Kenngruppe“ vorangestellt wird (siehe unten):

----- XAACH ENXAA CHENX ISTGE RETTE TXDUR QGEBU ENDEL TENEI NSATZ DERHI LFSKR AEFTE KONNT EDIEB EDROH UNGAB GEWEN DETUN DDIER ETTUN GDERS TADTG EGENX EINSX AQTXN ULLXN ULLXU HRSIQ ERGES TELLT WERDE NX

Der Text (plus der späteren Kenngruppe) weist hier eine Länge von 167 Buchstaben auf. Der Verschlüssler hat seine Enigma, wie oben beschrieben, entsprechend dem Tagesschlüssel, beispielsweise für den 29. des Monats, eingestellt, also Walzenlage B I IV III, Ringstellung 16 26 08 und Steckerverbindungen AD CN ET FL GI JV KZ PU QY WX. Sowohl dieser als auch die im Folgenden beschriebenen Schritte können mithilfe von Enigma-Simulationen realitätsnah nachvollzogen werden.

Der Bediener denkt sich nun eine zufällige Grundstellung aus, beispielsweise „QWE“ (17 23 05), und stellt die drei Walzen so ein, dass genau diese drei Buchstaben in den Anzeigefenstern sichtbar werden. Nun lässt er sich einen zufälligen Spruchschlüssel ebenfalls mit drei Buchstaben einfallen, beispielsweise „RTZ“. Diesen verschlüsselt er mit seiner Enigma und beobachtet, wie nacheinander die Lampen „EWG“ aufleuchten. Den so verschlüsselten Spruchschlüssel teilt er dem Empfänger zusammen mit der zufällig gewählten Grundstellung als Indikator sowie der Uhrzeit und der Anzahl der Buchstabenzahl als „Spruchkopf“ offen mit.

Laut damals geltender Dienstvorschriften der Wehrmacht Nr. 14[14] enthält der Spruchkopf die Uhrzeit, beispielsweise 22:20 Uhr als vierstellige Zahl, also „2220“, die Buchstabenanzahl des Spruchs, hier „167“, die gewählte Grundstellung, hier „QWE“, und den verschlüsselten Spruchschlüssel, hier „EWG“. Der Spruchkopf würde hier also lauten:

2220 167 = qwe ewg =

Als Nächstes wählt der Bediener noch drei für diesen Tag gültige Kenngruppenbuchstaben anhand einer Kenngruppentabelle aus, beispielsweise „NOW“. Die Kenngruppe hat keine kryptologische Bedeutung,[28] sie dient dem Empfänger der Nachricht nur dazu, zu erkennen, dass die Nachricht wirklich für ihn bestimmt ist und auch befugt entschlüsselt werden kann. Zur Verschleierung der Kenngruppe werden die drei Buchstaben vom Absender beliebig permutiert und um zwei für jeden Spruch zufällig zu wechselnde „Füllbuchstaben“,[14] beispielsweise „XY“, ergänzt. Aus „NOW“ wird so zunächst etwa „OWN“ und schließlich „XYOWN“. Diese fünf Buchstaben werden unverschlüsselt als erste Fünfergruppe dem Geheimtext vorangestellt.[29]

Der Verschlüssler stellt nun die drei Walzen seiner Enigma auf den von ihm gewählten Spruchschlüssel „RTZ“ (18 20 26) ein und verschlüsselt den obigen Klartext, das heißt, er gibt jeden einzelnen Buchstaben des Klartextes über die Tastatur der Enigma ein, liest die jeweils aufleuchtende Lampe als Geheimtextbuchstaben ab und notiert ihn. Zusammen mit dem Spruchkopf (obere Zeile) und der getarnten Kenngruppe (erste Fünfergruppe) ergibt sich der folgende Funkspruch:

2220 167 = qwe ewg = XYOWN EJZLB SYEQP DWDUE EJJOU PSOFL BMUIM GLCSK BKJLY ZTEIY THZLU EUHRR KUZOW BVXFO UIZHY GVDXW QKKSB CPTVM NGUCL TQISS BTNSF GNFZC QSJAR CNOSE GWMYC HNODW FGGZC QNHZY FATHT QWKGU NWHOX BWKFN PYAMV FT

Kopf und Geheimtext werden als Morsezeichen gefunkt und vom Empfänger aufgenommen. Dieser prüft als erstes, ob die Anzahl der Buchstaben (hier: 167) korrekt ist und der Spruch unverstümmelt empfangen wurde. Dann betrachtet er die Kenngruppe, also die erste Fünfergruppe, ignoriert die ersten beiden Buchstaben und sieht „OWN“. Er sortiert die drei Buchstaben in alphabetischer Reihenfolge, erhält so „NOW“, schaut in seine Kenngruppentabelle, entdeckt dort diese Kenngruppenbuchstaben und kann nun sicher sein, dass der Spruch für ihn bestimmt ist und er ihn entschlüsseln kann. Seine Enigma ist bereits bezüglich Walzenlage, Ringstellung und Steckerverbindungen entsprechend dem auch ihm bekannten Tagesschlüssel identisch mit der des Absenders eingestellt. Es fehlt ihm noch der Spruchschlüssel, also die richtige Anfangsstellung der Walzen zur Entschlüsselung des Spruchs. Diese Information erhält er aus dem Indikator „= qwe ewg =“ im Spruchkopf, den er wie folgt interpretiert: Stelle die Walzen auf die Grundstellung „QWE“ (17 23 05) ein und taste dann „EWG“. Nun kann er beobachten, wie nacheinander die Lampen „RTZ“ bei seiner Enigma aufleuchten. Dies ist der einzustellende Spruchschlüssel.

Er dreht nun die Walzen auf die Anfangsstellung „RTZ“ (18 20 26) und beginnt, den Geheimtext, hier angefangen mit „EJZLB“, in seine Enigma einzugeben. Nun leuchten nacheinander die Lampen auf, der Klartext erscheint Buchstabe für Buchstabe, und er kann den folgenden Text notieren:

xaachenxaachenxistge rettetxdurqgebuendel teneinsatzderhilfskr aeftekonntediebedroh ungabgewendetunddier ettungderstadtgegenx einsxaqtxnullxnullxu hrsiqergestelltwerde nx

Im Allgemeinen wurden handschriftlich alle Buchstaben kleingeschrieben, da sie so schneller notiert werden konnten als bei Gebrauch von Großbuchstaben.

Kryptographische Stärken

Als die Enigma im Jahr 1918 durch Scherbius zum Patent angemeldet wurde, also noch während der Zeit des Ersten Weltkriegs, war sie eine kryptographisch äußerst starke Maschine und durfte zu Recht als „unknackbar“ bezeichnet werden.[30] Innovativ war, im Gegensatz zu den damals noch gebräuchlichen manuellen Verschlüsselungsverfahren (beispielsweise ADFGVX), die Einführung einer maschinellen Verschlüsselung. Sie war durch die damals allein üblichen manuellen, hauptsächlich linguistisch gestützten, Entzifferungsmethoden unangreifbar und blieb es auch noch bis in die 1930er-Jahre, also mehr als zehn Jahre lang.

Die kryptographischen Stärken der Enigma sind im Wesentlichen durch den rotierenden Walzensatz gegeben. Durch die Drehung der Walzen wird erreicht, dass jeder Buchstabe des Textes mit einem neuen Alphabet verschlüsselt wird (polyalphabetische Verschlüsselung). Auf diese Weise wird das bei den monoalphabetischen Verfahren so verräterische Häufigkeitsgebirge bis zur Unkenntlichkeit abgeschliffen und klassische Angriffe zur Entzifferung des Geheimtextes, wie statistische Analysen, Doppler- oder Mustersuche, sind zum Scheitern verurteilt. Auch die Periodensuche mithilfe des Koinzidenzindexes, als übliche Angriffsmethode auf polyalphabetische Verschlüsselungen, wie beispielsweise der Vigenère-Chiffre, ist ebenso aussichtslos, denn im Vergleich zur Periodenlänge (von 16.900, siehe auch: Verbesserungspotenzial) der Enigma war eine vergleichsweise winzige Höchstlänge der Funksprüche von 250 Buchstaben vorgeschrieben.[31]

Entscheidend für die Sicherheit der Verschlüsselung gegen unbefugte Entzifferung sind die Geheimhaltung der Walzenverdrahtung sowie die Anzahl der im Walzensatz verwendeten Walzen. Die Anzahl der Walzen ist ein wichtiger Faktor, der die wesentlich stärkere Verschlüsselung der bei den deutschen U‑Booten eingesetzten Vierwalzen-Enigma‑M4 im Vergleich zur Enigma I (mit nur drei Walzen) erklärt.

Die Walzenringe, ursprünglich bereits 1928 von Willi Korn erfunden,[32] und nicht, wie vielfach falsch publiziert, von seinem Kollegen Paul Bernstein,[33][34][35] bestimmen den Versatz zwischen der inneren Verdrahtung der Walzen und dem Buchstaben, zu dem der Übertrag auf die nächste Walze erfolgt. Außerdem wurde so verhindert, dass durch Ablesen der von außen sichtbaren Walzenstellung auf die interne Drehposition der Walzen geschlossen werden konnte.

Mithilfe der „Doppelsteckerschnüre“,[36] die von vorne in das Steckerbrett gesteckt werden können, lassen sich Buchstaben vor und nach Durchlaufen des Walzensatzes paarweise involutorisch vertauschen. Diese Maßnahme diente zur weiteren Stärkung der kryptographischen Sicherheit der Enigma. Tatsächlich wird hierdurch der Schlüsselraum beträchtlich erweitert.

Schlüsselraum

Der Ring der mittleren Walze ist hier auf 01 eingestellt (siehe rotes Dreieck in der Mitte des Bildes). Dazu wurde der Haltestift nach rechts seitlich heraus gezogen und der nun frei auf dem Walzen körper bewegliche Ring passend gedreht, bis das rote Dreieck auf die hier vorge schrie bene „Ring stellung 01“ zeigte. Bei Loslassen rastet der Stift in die Bohrung bei 01 ein (eine „leere“ ist darüber rechts neben 02 gut zu sehen). Dadurch wird der Ring arretiert und die vorge schrie bene Ring stellung ist eingestellt.

Die Größe des Schlüsselraums der Enigma lässt sich aus den vier einzelnen Teilschlüsseln sowie der Anzahl der jeweils möglichen unterschiedlichen Schlüsseleinstellungen berechnen. Der gesamte Schlüsselraum der Enigma I (für M4 siehe Enigma‑M4) ergibt sich aus den folgenden vier Faktoren:

- a) Die Walzenlage

- Drei von fünf Walzen (I bis V) werden ausgewählt. (Als Umkehrwalze wurde fast immer nur die UKW B benutzt.) Dies ergibt 5·4·3 = 60 mögliche Walzenlagen (entspricht einer „ Schlüssellänge“ von etwa 6 bit).

- b) Die Ringstellung

- Es gibt jeweils 26 verschiedene Ringstellungen (01 bis 26) für jede Walze. Der Ring der linken Walze trägt nicht zur Vergrößerung des Schlüsselraums bei, da seine mit dem Ring verbundene Übertragskerbe kein Fortschalten einer noch weiter links befindlichen Walze bewirkt. [37] Insgesamt sind 26² = 676 Ringstellungen relevant (entspricht etwa 9 bit).

- c) Die Walzenstellung

- Es gibt für jede der drei (rotierenden) Walzen 26 Möglichkeiten, sie einzustellen (A bis Z). Die Umkehrwalze kann nicht verstellt werden. Insgesamt sind somit 26³ = 17.576 Walzenstellungen verfügbar. Setzt man die Ringstellung als bekannt voraus, so sind davon aufgrund einer unwichtigen Anomalie des Fortschaltmechanismus 26²−26 = 650 Anfangsstellungen als kryptographisch redundant zu eliminieren. Als relevant übrig bleiben dann 16.926 Walzenstellungen (entspricht etwa 14 bit).

- d) Die Steckerverbindungen

-

Es können bis zu 13 Steckerverbindungen zwischen den 26 Buchstaben hergestellt werden. Ausgehend vom Fall des ungesteckerten

Steckerbretts (in der Tabelle unten als Nummer

0 berücksichtigt), gibt es für die erste Steckerverbindung 26 Auswahlmöglichkeiten für das eine Ende und dann noch 25 für das andere Ende des Kabels. Somit gibt es für das erste Kabel 26·25 unterschiedliche Möglichkeiten, es einzustecken. Da es aber keine Rolle spielt, in welcher Reihenfolge die beiden Kabelenden gesteckt werden, entfallen davon die Hälfte der Möglichkeiten. Es bleiben also 26·25/2

= 325 Möglichkeiten für die erste Verbindung. Für die zweite erhält man analog 24·23/2

= 276 Möglichkeiten. Allgemein gibt es (26−2

n+2)·(26−2

n+1)/2 Möglichkeiten für die

n

‑te Steckerverbindung (siehe auch:

Gaußsche Summenformel).

-

Nummer der ---- Möglichkeiten für ---- Möglichkeiten für Steckverbindung erste Seite zweite Seite Steckverbindung 0 1 1 1 1 26 25 325 2 24 23 276 3 22 21 231 4 20 19 190 5 18 17 153 6 16 15 120 7 14 13 91 8 12 11 66 9 10 9 45 10 8 7 28 11 6 5 15 12 4 3 6 13 2 1 1

-

- Die Gesamtzahl der möglichen Steckkombinationen bei Verwendung von mehreren Steckern ergibt sich aus dem Produkt der Möglichkeiten für die einzelnen Stecker verbindungen. Da aber auch hier die Reihenfolge der Durchführung keine Rolle spielt (es ist kryptographisch gleichwertig, wenn beispielsweise zuerst A mit X gesteckert wird und danach B mit Y oder umgekehrt zuerst B mit Y und dann A mit X), dürfen die entsprechenden Fälle nicht als Schlüssel kombinationen berücksichtigt werden. Dies sind bei zwei Stecker verbindungen genau die Hälfte der Fälle. Das vorher ermittelte Produkt ist also durch 2 zu dividieren. Bei drei Stecker verbindungen gibt es sechs mögliche Reihenfolgen für die Durchführung der Steckungen, die alle sechs kryptographisch gleichwertig sind. Das Produkt ist also durch 6 zu dividieren. Im allgemeinen Fall, bei n Stecker verbindungen, ist das Produkt der vorher ermittelten Möglichkeiten durch n! ( Fakultät) zu dividieren. Die Anzahl der Möglichkeiten für genau n Steckerverbindungen ergibt sich als

Stecker -------------- Möglichkeiten für ----------------

n Steckver- genau n Steck- bis zu n Steck–

bindung verbindungen verbindungen

0 1 1 1

1 325 325 326

2 276 44850 45176

3 231 3453450 3498626

4 190 164038875 167537501

5 153 5019589575 5187127076

6 120 100391791500 105578918576

7 91 1305093289500 1410672208076

8 66 10767019638375 12177691846451

9 45 53835098191875 66012790038326

10 28 150738274937250 216751064975576

11 15 205552193096250 422303258071826

12 6 102776096548125 525079354619951

13 1 7905853580625 532985208200576

- Nachdem in den ersten Jahren nur sechs und später zwischen fünf und acht Verbindungs kabel gesteckt wurden, galt ab August 1939 die feste Regel, stets genau zehn Stecker verbindungen durchzuführen. Für diese ergeben sich nach der obigen Tabelle 150.738.274.937.250 (mehr als 150 Billionen) Steck möglichkeiten (entspricht etwa 47 bit).

Der gesamte Schlüsselraum einer Enigma I mit drei aus einem Vorrat von fünf ausgewählten Walzen und einer Umkehrwalze sowie bei Verwendung von zehn Steckern lässt sich aus dem Produkt der in den obigen Abschnitten a) bis d) ermittelten 60 Walzenlagen, 676 Ringstellungen, 16.926 Walzenstellungen und 150.738.274.937.250 Steckermöglichkeiten berechnen. Er beträgt:

60 · 676 · 16.926 · 150.738.274.937.250 = 103.484.623.446.804.960.360.000

Das sind etwa 10²³ Möglichkeiten und entspricht einer Schlüssellänge von ungefähr 76 bit. Die gelegentlich zu hörenden „150 Millionen Millionen Millionen“ Kombinationen,[38] beispielsweise in den Spielfilmen „Enigma – Das Geheimnis“ und „The Imitation Game – Ein streng geheimes Leben“, basieren auf dem Weglassen der Ringstellungen.[39] Die genaue Rechnung ergibt in diesem Fall 60 · 16.926 · 150.738.274.937.250 oder 153.083.762.495.273.610.000 unterschiedliche Fälle, wobei die Briten zumeist statt 16.926 alle 26³ oder 17.576 mögliche Walzenstellungen berücksichtigten und als Produkt dann 158.962.555.217.826.360.000 erhielten.

Der Schlüsselraum war für die damalige Zeit enorm groß und hält sogar einem Vergleich mit moderneren Verfahren stand. Beispielsweise verfügt das über mehrere Jahrzehnte gegen Ende des 20. Jahrhunderts zum Standard erhobene Verschlüsselungsverfahren DES (Data Encryption Standard) über eine Schlüssellänge von genau 56 bit, also deutlich weniger als die Enigma. Eine Exhaustion (vollständiges Durchsuchen) des Schlüsselraums der Enigma ist selbst mit modernen Mitteln kaum möglich und war mit der damaligen Technologie vollkommen illusorisch.

Zwar ist eine ausreichend große Schlüssellänge eine notwendige Bedingung für die Sicherheit (praktische „Unbrechbarkeit“) eines kryptographischen Verfahrens, aber eine große Schlüssellänge allein bietet keinerlei Garantie dafür. So verfügt die deutlich simplere Methode der einfachen monoalphabetischen Substitution (bei Verwendung eines Alphabets aus 26 Buchstaben wie die Enigma) über 26! (Fakultät) mögliche Schlüssel; das sind grob 4000·10²³ Schlüssel (ungefähr 88 bit) und verglichen mit der Zahl 10²³ der Enigma I sogar noch 4000 mal mehr. Dennoch ist eine monoalphabetische Substitution sehr unsicher und kann leicht gebrochen (entziffert) werden.

Auch bei der Enigma ähnelt die wesentlich zur Größe des Schlüsselraums beitragende konstruktive Komponente, nämlich das Steckerbrett, einer einfachen monoalphabetischen Substitution, denn die Steckerung bleibt schließlich während der gesamten Verschlüsselung unverändert. Das Steckerbrett kann folglich mithilfe einer intelligenten krypt analytischen Angriffsmethode (Turing-Bombe) überwunden und praktisch gänzlich eliminiert werden. Damit kann der Faktor 150.738.274.937.250 bei der Berechnung des Schlüsselraums effektiv wieder gestrichen werden.

Ebenso bewirken die Ringe nur eine geringe kryptographische Stärkung des Verfahrens. Bei falscher Ringstellung der rechten Walze und ansonsten korrektem Schlüssel sind periodisch (Periodenlänge = 26 Buchstaben) bereits Klartextpassagen lesbar, die jeweils nach einigen Buchstaben immer wieder abreißen. Noch weniger wirkt der Ring der mittleren Walze, wobei hier die Periodenlänge 650 Buchstaben (25·26) beträgt. Die mittlere Ringstellung trägt somit zumeist überhaupt nicht zur Größe des Schlüsselraums bei, immer dann nämlich, wenn während des Spruchs kein Übertrag auf die linke Walze erfolgt, der aufgrund der vorgeschriebenen Spruchlänge von höchstens 250 Buchstaben nur selten passierte. Die Ringstellung der linken Walze ist aus kryptanalytischer Sicht völlig bedeutungslos. Insgesamt stellt die Feinjustierung der Ringe keine größere Schwierigkeit für den Kryptoanalytiker dar. Damit kann man bei der Berechnung der Größe des Schlüsselraums auch den Faktor 676 getrost wieder streichen.

Als kryptographisch wirksam übrig bleiben nur die 60 Walzenlagen und die (bei unbekannter Ringstellung) 17.576 zu berücksichtigenden Walzenstellungen. So schrumpft der vorher noch so gigantisch erscheinende Schlüsselraum auf vergleichsweise winzige 60·17.576 = 1.054.560 (gut eine Million) Möglichkeiten (etwa 20 bit), eine Zahl, die auch bereits zu Zeiten des Zweiten Weltkriegs mithilfe der damaligen elektromechanischen Technik exhaustiv (erschöpfend) abgearbeitet werden konnte.

Kryptographische Schwächen

Willi Korn erreichte durch die Einführung einer Umkehrwalze, dass das Schlüsselverfahren involutorisch wird. Wenn bei einer bestimmten Stellung der Walzen ein U in ein X verschlüsselt wird, dann wird bei dieser Stellung auch ein X in ein U verschlüsselt. So vereinfachte er Konstruktion und Bedienung der Maschine, denn man muss nicht mehr zwischen Verschlüsselung und Entschlüsselung unterscheiden. Darüber hinaus erhoffte er sich auch eine Steigerung der Sicherheit, denn der Strom durchfließt die Walzen ja nun zweimal.

„Durch diesen Rückgang des Stromes durch den Chiffrierwalzensatz findet eine weitere Verwürfelung statt. Infolge dieser Anordnung ist es möglich, mit verhältnismäßig wenig Chiffrierwalzen auszukommen und trotzdem eine große Chiffriersicherheit aufrechtzuerhalten.“

Mit diesen Worten erläutert Korn die Vorteile seiner Umkehrwalze in der Patentschrift (DRP Nr. 452 194).[40] Dies war jedoch ein Trugschluss mit weitreichenden Konsequenzen.

Zum einen bewirkt die Umkehrwalze, dass nun kein Buchstabe mehr in sich selbst verschlüsselt werden kann, denn der Strom kann ja in keinem Fall genau den Weg durch den Walzensatz wieder zurücknehmen, den er gekommen ist. Er wird stets auf einem anderen Weg zurückgeleitet, als er zur Umkehrwalze hingeflossen ist. Mathematisch spricht man hier von fixpunktfreien Permutationen. Diese Einschränkung mag als unwesentliche Kleinigkeit erscheinen, denn es bleiben ja noch 25 weitere Buchstaben des Alphabets zur Verschlüsselung, tatsächlich bedeutet dies jedoch eine drastische Reduzierung der zur Verschlüsselung verfügbaren Alphabete und darüber hinaus eine neue Angreifbarkeit des Geheimtextes. Zum anderen verursacht die Umkehrwalze dadurch, dass die Permutation und damit die Verschlüsselung involutorisch wird, eine weitere Verringerung der Alphabetanzahl.

Die durch die Umkehrwalze eingefügten kryptographischen Schwächen, insbesondere die Reduzierung der Anzahl der zur Verfügung stehenden Alphabete, lassen sich leicht klarmachen, wenn man statt von 26 Buchstaben vereinfacht von beispielsweise nur vier Buchstaben ausgeht. Mit vier Buchstaben lassen sich 4! = 24 unterschiedliche Alphabete (damit meint der Kryptograph unterschiedliche Anordnungen der Buchstaben) erzeugen, nämlich

ABCD ABDC ACBD ACDB ADBC ADCB BACD BADC BCAD BCDA BDAC BDCA CABD CADB CBAD CBDA CDAB CDBA DABC DACB DBAC DBCA DCAB DCBA

Beschränkt man sich hier, statt auf alle 24 möglichen, nur auf die fixpunktfreien Permutationen, so fallen alle Alphabete weg, bei denen ein Buchstabe in sich selbst verschlüsselt wird, also auf seinem gewohnten alphabetischen Platz steht. Aus der obigen Liste sind damit die folgenden fünfzehn Alphabete zu streichen, da sie einen oder mehrere Fixpunkte aufweisen (unten rot und unterstrichen).

ABCD ABDC ACBD ACDB ADBC ADCB BACD BCAD BDCA CABD CBAD CBDA DACB DBAC DBCA |

Übrig bleiben nur die folgenden neun fixpunktfreien Permutationen:

---- ---- ---- ---- ---- ---- ---- BADC ---- BCDA BDAC ---- ---- CADB ---- ---- CDAB CDBA DABC ---- ---- ---- DCAB DCBA

Berücksichtigt man jetzt noch, dass die Umkehrwalze nicht nur alle Permutationen mit Fixpunkten eliminiert, sondern auch alle nichtinvolutorischen Permutationen, so müssen aus der obigen Tabelle noch weitere sechs Fälle gestrichen werden, nämlich die, bei denen die zweifache Anwendung der Permutation nicht wieder zum ursprünglichen Buchstaben führt. Übrig bleiben von allen möglichen 24 Permutationen eines Alphabets aus vier Buchstaben lediglich die drei fixpunktfreien und involutorischen Fälle. Sie werden als „echt involutorische Permutationen“ bezeichnet.[41]

---- ---- ---- ---- ---- ---- ---- BADC ---- ---- ---- ---- ---- ---- ---- ---- CDAB ---- ---- ---- ---- ---- ---- DCBA

Bei der Enigma mit ihren 26 Buchstaben bewirkt diese Beschränkung, dass statt der (Fakultät), also ungefähr insgesamt möglichen permutierten Alphabete lediglich die (Doppelfakultät), also etwa echt involutorisch permutierten Alphabete genutzt werden können. Durch die Umkehrwalze verschenkt man so den Faktor von etwa an Möglichkeiten – eine gigantische Schwächung der kombinatorischen Komplexität der Maschine. Übrig bleibt weniger als die Quadratwurzel der ursprünglich möglichen Permutationen.

Kryptographisch noch katastrophaler als diese drastische Reduktion der Alphabetanzahl ist jedoch, dass durch die Vermeidung von Fixpunkten Aussagen über den Text möglich sind wie „Nichts ist jemals es selbst“,[38] die bei der Entzifferung eine ganz wesentliche Hilfe waren. Weiß der Angreifer, dass niemals ein Buchstabe die Verschlüsselung seiner selbst ist, dann eröffnet ihm diese Kenntnis Abkürzungen, und er muss nicht mehr mühsam jeden einzelnen Fall abarbeiten, wie an folgendem Beispiel illustriert wird.

Ein seit Jahrhunderten bekanntes und bewährtes Entzifferungsverfahren ist die „Methode des wahrscheinlichen Wortes“.[42] [43] Hierbei errät, vermutet oder weiß der Angreifer, dass im Text eine bestimmte Phrase (englisch Crib, französisch Mot probable) auftritt, beispielsweise „OBERKOMMANDODERWEHRMACHT“. Liegt dem Angreifer zum Beispiel ein mit der Enigma verschlüsseltes Geheimtextfragment wie das folgende vor, so kann er ganz leicht ermitteln, an welcher Stelle im Text das vermutete wahrscheinliche Wort sich nicht befinden kann, indem er für jede mögliche Lage prüft, ob ein Zeichen in sich selbst verschlüsselt würde, was, wie er von der Enigma weiß, unmöglich ist. Dazu schreibt er das wahrscheinliche Wort in den verschiedenen Lagen unter den Geheimtext und prüft auf Kollisionen (englisch Crash),[44] die im unteren Beispiel rot und unterstrichen hervorgehoben sind:

BHNCXSEQKOBIIODWFBTZGCYEHQQJEWOYNBDXHQBALHTSSDPWGW 1 OBERKOMMANDODERWEHRMACHT 2 OBERKOMMANDODERWEHRMACHT 3 OBERKOMMANDODERWEHRMACHT 4 OBERKOMMANDODERWEHRMACHT 5 OBERKOMMANDODERWEHRMACHT 6 OBERKOMMANDODERWEHRMACHT 7 OBERKOMMANDODERWEHRMACHT 8 OBERKOMMANDODERWEHRMACHT 9 OBERKOMMANDODERWEHRMACHT 10 OBERKOMMANDODERWEHRMACHT 11 OBERKOMMANDODERWEHRMACHT 12 OBERKOMMANDODERWEHRMACHT 13 OBERKOMMANDODERWEHRMACHT 14 OBERKOMMANDODERWEHRMACHT 15 OBERKOMMANDODERWEHRMACHT 16 OBERKOMMANDODERWEHRMACHT 17 OBERKOMMANDODERWEHRMACHT 18 OBERKOMMANDODERWEHRMACHT 19 OBERKOMMANDODERWEHRMACHT 20 OBERKOMMANDODERWEHRMACHT 21 OBERKOMMANDODERWEHRMACHT 22 OBERKOMMANDODERWEHRMACHT 23 OBERKOMMANDODERWEHRMACHT 24 OBERKOMMANDODERWEHRMACHT 25 OBERKOMMANDODERWEHRMACHT 26 OBERKOMMANDODERWEHRMACHT 27 OBERKOMMANDODERWEHRMACHT BHNCXSEQKOBIIODWFBTZGCYEHQQJEWOYNBDXHQBALHTSSDPWGW |

Die Anzahl der durch Kollisionen auszuschließenden Lagen lässt sich nach folgender Überlegung abschätzen: Bei einem wahrscheinlichen Wort der Länge 1 (also nur ein einzelner wahrscheinlicher Buchstabe) ist die Wahrscheinlichkeit für eine Kollision . Folglich ist die Wahrscheinlichkeit für keine Kollision . Bei einem wahrscheinlichen Wort wie oben mit der Länge 24 ist dann die Wahrscheinlichkeit für keine Kollision , das sind etwa 39 %. Das heißt, bei 27 untersuchten Lagen erwartet man im Mittel für der Fälle keine Kollisionen. Der Ausdruck ergibt etwa den Wert 10,5 und stimmt recht gut mit den im Beispiel beobachteten (und grün gekennzeichneten) acht kollisionsfreien Crib-Lagen überein.

Mithilfe dieser äußerst simplen kryptanalytischen Angriffsmethode lassen sich so von den 27 möglichen Lagen des wahrscheinlichen Worts hier 19, also mehr als zwei Drittel, als unmöglich eliminieren – eine erhebliche Arbeitsvereinfachung für den Angreifer.

Entzifferung

Die Geschichte der Entzifferung der Enigma beginnt im Jahr 1932, als der für Frankreich unter dem Decknamen HE (Asché) spionierende Deutsche Hans-Thilo Schmidt geheime Schlüsseltafeln für die Monate September und Oktober 1932 sowie die Gebrauchsanleitung (H.Dv.g.13)[45] und die Schlüsselanleitung (H.Dv.g.14)[14] an den französischen Geheimdienstmitarbeiter Gustave Bertrand gegen Geld verriet.[46] Zu dieser Zeit waren erst drei Walzen (I bis III) im Einsatz und die Walzenlage wurde nur vierteljährlich und noch nicht, wie dann ab Oktober 1936, täglich gewechselt. Das Deuxième Bureau des französischen Geheimdienstes leitete die Unterlagen an britische und polnische Stellen weiter.

Während es Franzosen und Briten nicht gelang, in die Verschlüsselung einzubrechen und sie die Enigma als „unknackbar“ einstuften,[47] glückte dem 27‑jährigen polnischen Mathematiker Marian Rejewski bei seiner Arbeit in dem für Deutschland zuständigen Referat BS4 des Biuro Szyfrów (deutsch: „Chiffrenbüro“) bereits im Jahr 1932 der erste Einbruch in die Enigma.[48] Dabei nutzte er eine legal gekaufte kommerzielle Maschine (vermutlich Modell C),[49] bei der – anders als bei der ihm noch unbekannten militärischen Enigma I – die Tastatur mit der Eintrittswalze in der üblichen QWERTZ-Reihenfolge (Buchstabenreihenfolge einer deutschen Tastatur, beginnend oben links) verbunden war. Rejewski erriet die von den Deutschen für die militärische Variante gewählte Verdrahtungsreihenfolge,[50] die den britischen Codebreaker Dillwyn Knox selbst noch 1939 fast zur Verzweiflung brachte.[51]

Ende Juli 1939, also etwa einen Monat vor dem deutschen Überfall auf Polen, der den Zweiten Weltkrieg auslöste, offenbarten die Polen beim geheimen Treffen von Pyry ihren verblüfften britischen und französischen Alliierten ihre bereits seit 1932 erfolgreich entwickelten Methoden und Geräte. Mit diesem Anschub, vor allem mit den nun endlich bekannten Walzenverdrahtungen, konnten die britischen Kryptoanalytiker mit Beginn des Krieges im etwa 70 km nordwestlich von London gelegenen Bletchley Park einen erneuten Angriff auf die Enigma starten. Das wichtigste Hilfsmittel dabei war – neben der Hilfe von zuletzt über zehntausend[52] weiblichen und männlichen Mitarbeitern (siehe Frauen in Bletchley Park) – vor allem eine spezielle elektromechanische Maschine, genannt die Turing-Bombe, die als Nachfolgerin auf der polnischen Bomba aufbaute und vom englischen Mathematiker Alan Turing ersonnen wurde. Turings Idee zur Schlüsselsuche bestand darin, durch ringförmige Verkettung von mehreren, meist zwölf, Enigma-Walzensätzen die Wirkung des Steckerbretts zu neutralisieren.[53] Dadurch gelang es ihm, die praktisch unüberschaubare Anzahl von mehr als 100 Trilliarden denkbaren Verschlüsselungsmöglichkeiten drastisch zu reduzieren.

So gelang es unter dem Decknamen „Ultra“, beginnend mit Januar 1940 zunächst die von der Luftwaffe und später auch die vom Heer mit der Enigma I verschlüsselten Nachrichten nahezu während des gesamten Zweiten Weltkriegs kontinuierlich zu brechen.[54] Im Jahr 1943 beispielsweise wurden mehr als 80.000 Funksprüche pro Monat abgefangen und entziffert, also durchschnittlich mehr als 2500 jeden Tag,[55] während des Krieges insgesamt waren es über zweieinhalb Millionen.[56]

Geschichtliche Konsequenzen

Es gilt als unbestritten, dass die Kompromittierung der Enigma von enormer strategischer Bedeutung für den Verlauf des Zweiten Weltkriegs war. Einige Geschichtswissenschaftler gehen davon aus, dass, falls die Enigma nicht hätte gebrochen werden können, sich am Ausgang des Krieges zwar nichts geändert hätte, er aber wesentlich länger gedauert hätte und noch weitaus blutiger verlaufen wäre.[57] Es gibt auch Historiker, Politiker und Militärs, die die nachrichtendienstlichen Erkenntnisse als entscheidend für den Sieg der Alliierten ansehen.[58]

Die Entzifferungen waren nicht nur auf militärisch-taktischer Ebene (Heer, Luftwaffe und Marine) eine große Hilfe, sondern erlaubten aufgrund der nahezu vollständigen Durchdringung des deutschen Nachrichtenverkehrs auf vielen Ebenen (Polizei, Geheimdienste, diplomatische Dienste, SD, SS, Reichspost, Reichsbahn und Wehrmacht) auch einen äußerst genauen Einblick in die strategischen und wirtschaftlichen Planungen der deutschen Führung. Speziell schätzten die Alliierten die Authentizität der aus Enigma-Funksprüchen gewonnenen Informationen, die aus anderen Quellen, wie Aufklärung, Spionage oder Verrat, nicht immer gegeben war. So konnten die Briten ihre zu Beginn des Krieges noch sehr begrenzten Ressourcen deutlich besser koordinieren und viel gezielter gegen die erkannten deutschen Schwächen einsetzen, als es ohne die Entzifferung der Enigma möglich gewesen wäre.

In den Jahren ab 1941 wären die deutschen U‑Boote nicht mehr so leicht zu finden gewesen, deren Positionen und Aufträge die Alliierten aus entzifferten Funksprüchen genau verfolgen konnten.[59] Wie man heute weiß, war aus entzifferten Enigma-Funksprüchen am D-Day nicht nur die gesamte deutsche Gefechtsaufstellung in der Normandie detailliert bekannt,[60] sondern die alliierten Befehlshaber wurden dank Ultra auch jeden Tag äußerst präzise über die deutschen Pläne und Gegenmaßnahmen auf dem Laufenden gehalten.[61]

Besonders bemerkenswert ist die Tatsache der perfekt funktionierenden Geheimhaltung der in Bletchley Park durchgeführten Enigma-Entzifferungen und der daraus gewonnenen Ultra-Informationen. Churchill selbst würdigte seine verschwiegenen Codebreakers mit den Worten „My geese that laid the golden eggs and never cackled“ (deutsch „Meine Gänse, die die goldenen Eier legten und niemals gackerten“).[62] Dieses „Enigma-Geheimnis“ wurde während des gesamten Krieges und selbst danach bis in die 1970er-Jahre gehütet (Britain’s best kept secret, deutsch „Britanniens bestgehütetes Geheimnis“).[63] Die Deutschen hatten keinerlei Ahnung von Ultra.[64] In Bletchley Park wurde nur ein Maulwurf gefunden: John Cairncross,[65] aber der spionierte für die Sowjetunion.[66]

Nach dem Krieg wurden die in Stückzahlen von mehreren Hunderten, möglicherweise Tausenden, vor allem von den Westmächten erbeutete Enigma-Maschinen an Verbündete oder befreundete Nationen verkauft oder verschenkt.[67] So boten die Briten dem im Jahr 1948 neu gegründeten Staat Israel 30 Stück der zu dieser Zeit allgemein noch als „hochsicher“ und „unknackbar“ geltenden deutschen Verschlüsselungsmaschine an. Die Israelis waren hocherfreut über dieses wertvolle Geschenk und begannen, die deutschen Maschinen für ihre Zwecke zu modifizieren. Sie verbesserten die kryptographische Sicherheit und kombinatorische Komplexität der Enigma und ersetzten bei Tastatur, Lampenfeld, Steckerbrett und Walzensatz das lateinische Alphabet durch hebräische Buchstaben. Sie verzichteten jedoch schließlich auf den Einsatz dieser nun israelischen Enigma-Maschinen, nachdem sie durch Joseph E. Gillis, der in Bletchley Park mitgearbeitet hatte, einen subtilen Hinweis erhalten hatten.[68] In Korea,[69] in ehemaligen britischen Kolonien und Protektoraten sowie einigen afrikanischen Staaten wurden Enigmas teilweise noch bis 1975 genutzt,[70] wodurch es den Westmächten gelang, deren Nachrichtenverkehr mitzulesen.[67] Die wenigen heute noch existierenden intakten Exemplare – man schätzt, dass es noch rund 400 Exponate[71] in Museen oder bei privaten Sammlern gibt – werden zu Liebhaberpreisen im fünf- und sogar sechsstelligen[72] Bereich gehandelt.

Verbesserungspotenzial

Die kryptographische Sicherheit der Enigma hing – im Widerspruch zu Kerckhoffs’ Prinzip – wesentlich von der Geheimhaltung ihrer Walzenverdrahtung ab, im damaligen Jargon als „Walzenschaltung“ bezeichnet. Diese war vom Benutzer nicht veränderbar (Ausnahme: Umkehrwalze D, siehe unten). Die Walzenverdrahtung war somit ein Teil des Algorithmus und nicht des Schlüssels. Bemerkenswert ist, dass die Walzenverdrahtung seit den Anfängen in den 1920er-Jahren bis 1945, mit ganz wenigen Ausnahmen, genannt „Sonderschaltungen“,[73] niemals verändert wurde. Unter den üblichen Einsatzbedingungen einer so weit verbreiteten Schlüsselmaschine wie der Enigma darf man nicht annehmen, dass deren algorithmische Bestandteile auf Dauer geheim gehalten werden können.

Eine Möglichkeit zur Verbesserung der Enigma wäre ein gelegentliches vollständiges Auswechseln des Walzensortiments gewesen, ähnlich wie es die Schweizer mit ihrem Modell K quartalsweise machten.[74]

Noch wesentlich wirkungsvoller wären Walzen, deren innere Verdrahtung schlüsselabhängig variabel gestaltet werden könnte. Ansatz hierzu war die oben erwähnte Umkehrwalze D (kurz: UKW D oder UKWD; britischer Spitzname: Uncle Dick), die jedoch erst ab Januar 1944[75] und nur vereinzelt zum Einsatz kam. Diese „stöpselbare Umkehrwalze Dora“, wie sie auch genannt wurde, ermöglichte eine (nahezu) frei wählbare Verdrahtung zwischen den Kontaktstiften und somit eine variable Verbindung zwischen Buchstabenpaaren.

Wesentliche kryptographische Stärkungen der Enigma wären im Konstruktionsstadium leicht möglich gewesen. In erster Linie hätte man die Beschränkung auf fixpunktfreie Permutationen vermeiden müssen. Auch die Involutorik (Verschlüsseln = Entschlüsseln), zwar bequem für die Bedienung, schwächte die Maschine enorm. Beides wäre durch Verzicht auf eine Umkehrwalze vermieden worden.

Die aus dem Jahr 1929 stammende Enigma‑H verfügte über acht Walzen und einen allein durch die Walzenstellung einstellbaren Schlüsselraum von mehr als 200 Milliarden.[76] Verglichen mit den nur 17.576 Walzenstellungen der Enigma I bietet sie eine erheblich größere kombinatorische Komplexität. Zudem verfügte dieses frühe Enigma-Modell über keine Umkehrwalze, hatte also auch nicht deren Schwächen. Hätte man diese Grundkonstruktion mit acht (statt nur drei) Walzen auf die Enigma I übertragen und zusätzlich wie dort die Lage der Walzen austauschbar gestaltet, hätte dies bei acht Walzen 8! = 40.320 (statt nur 60) Walzenlagen und in Kombination mit den Walzenstellungen einen kryptographisch wirksamen Schlüsselraum von 8.419.907.243.704.320 (mehr als acht Billiarden oder knapp 53 bit) ergeben. Im Vergleich zu den nur gut eine Million (etwa 20 bit) kryptographisch wirksamen Möglichkeiten der tatsächlich realisierten Enigma wäre so eine deutlich stärkere Maschine entstanden, die vermutlich nicht hätte gebrochen werden können.

Scherbius hatte in seinem grundlegenden Patent vom 23. Februar 1918 sogar schon zehn Walzen und die (bereits ohne Austauschen) daraus resultierenden rund 100 Billionen Schlüssel angegeben,[77] außerdem keine Umkehrwalze, sondern einen Umschalter zur Einstellung von Ver- und Entschlüsselung, sowie eine über Getriebe einstellbare unregelmäßige Weiterbewegung der Walzen vorgeschlagen – sämtlich gute Ideen und kryptographisch starke Konstruktionsmerkmale, die jedoch im Laufe der Zeit in Vergessenheit gerieten.

Eine sehr einfache Möglichkeit, die Enigma sicherer zu gestalten, ist die Verwendung von mehr als einer Übertragskerbe. Diese Kerben sind Bestandteil jeder Walze und bewirken den Übertrag auf die nächste, im Walzensatz weiter links liegenden Walze und sorgen so für die Fortschaltung der Rotoren. Den Codeknackern kam es sehr gelegen, dass sie 26 Buchstaben lang davon ausgehen konnten, dass allein die rechte Walze rotierte und erst dann eine Fortschaltung auf den mittleren Rotor passierte. Für relativ lange Textpassagen besteht die Enigma somit aus Sicht des Kryptoanalytikers nur aus einer einzigen sich drehenden (rechten) Walze und einer, aus mittlerer und linker Walze sowie der Umkehrwalze bestehenden, sozusagen besonders dicken (feststehenden) Umkehrwalze. Erst der Übertrag auf die mittlere Walze stört dies. Hätten die Walzen der Enigma über mehr als nur eine einzige Übertragskerbe verfügt, beispielsweise neun, wie bei der britischen Schlüsselmaschine Typex,[78] so hätte sich für den Anwender praktisch nichts geändert, die Kryptanalyse jedoch wäre durch das dann häufigere Weiterschalten der mittleren und der linken Walze stark gestört worden.

Vielleicht fürchteten die Entwickler der Enigma eine Reduzierung der Periode, das ist die Anzahl der Zeichen, nach der sich das zur Verschlüsselung verwendete Alphabet wiederholt. Die Periode beträgt bei der Enigma I 26·25·26 = 16.900,[79] wobei der Faktor 25 bei der mittleren Walze durch die bereits erwähnte (unwichtige) Anomalie des Fortschaltmechanismus verursacht wird.[80] Bei Verwendung einer geraden Anzahl oder von dreizehn Übertragskerben statt nur einer würde die Periode tatsächlich drastisch absinken, da diese Zahlen gemeinsame Teiler mit 26 aufweisen. Bei zum Beispiel drei, fünf, sieben, neun oder elf Kerben hingegen besteht diese Gefahr nicht, da diese Zahlen zu 26 teilerfremd sind.

Interessanterweise wurden bei der Marine, in Ergänzung zu den von der Enigma I bekannten fünf Walzen, drei weitere Walzen eingesetzt (VI, VII und VIII), die zwei Übertragskerben aufweisen. Die exklusiv von der Marine verwendeten drei Walzen vermieden außerdem einen weiteren Fehler der fünf Walzen der Enigma I, denn sie hatten ihre Übertragskerben alle bei identischen Buchstaben. Nicht so die Walzen I bis V, die sich durch den bei unterschiedlichen Buchstaben erfolgenden Übertrag verrieten. Die Codeknacker hatten sich dafür den (sprachlich unsinnigen) Merkspruch „Royal Flags Wave Kings Above“ gebildet, der für die Walzen I bis V in dieser Reihenfolge den jeweiligen Buchstaben nennt, der stets im Sichtfenster erscheint, nachdem ein Übertrag auf die nächste Walze erfolgt ist.[81]

Eine bedeutende Innovation, die die kryptographische Sicherheit der Enigma erheblich verbessert hätte, die aber zu spät kam, um während des Krieges noch eingesetzt werden zu können, waren die sogenannten Lückenfüllerwalzen. Diese neuartigen Rotoren erlaubten es „an jeder Walze Schaltlücken beliebig nach Art und Zahl einzustellen“.[82] Die Einstellungen hätten schlüsselabhängig verändert werden können und so wesentlich zur kryptographischen Stärkung der Maschine beigetragen. Im Juli 1944 erhielt das Ertel-Werk in München einen Fertigungsauftrag über 8000 Stück Lückenfüllerwalzen, der kurz darauf auf 12.000 Stück erhöht wurde.[83] Kriegsbedingt konnten jedoch nur wenige hergestellt und keine mehr ausgeliefert werden. Das amerikanische Target Intelligence Committee (TICOM) konfiszierte gegen Ende des Krieges sämtliche Informationen über die Lückenfüllerwalze und hielt sie für viele Jahre sorgsam unter Verschluss.[84] Falls sie in ausreichender Stückzahl hätte gefertigt und eingesetzt werden können, so wären die britischen Codeknacker vermutlich aus dem Rennen gewesen, insbesondere, wenn es, wie geplant, gelungen wäre, die Lückenfüllerwalze in Kombination mit der Umkehrwalze D einzusetzen.[85]

Die deutsche Abwehr (Geheimdienst) verwendete ein Enigma-Modell (G), das über einen exklusiven Walzensatz verfügte, bei dem die (drei) Walzen tatsächlich mehrere Übertragskerben aufwiesen, nämlich 11, 15 beziehungsweise 17 Kerben.[86] Selbst die Umkehrwalze war – im Unterschied zu den anderen Enigma-Modellen – drehbar und rotierte mit. Dies stärkte die Verschlüsselung und sorgte sicher auch dafür, dass andere deutsche Stellen nicht mitlesen konnten. Allerdings verzichtete die Abwehr bei dieser besonders kompakten (äußere Abmessungen 270 mm × 250 mm × 165 mm) und handwerklich hervorragend gebauten Enigma auf ein Steckerbrett.[87] Die Folge war, dass es den Codebreakers von Bletchley Park gelang, auch diese Verschlüsselung zu überwinden[88][89] Deutsche Agenten konnten dadurch bereits bei ihrer Einreise „in Empfang genommen“ werden. Der britische Inlandsgeheimdienst MI5 konnte viele von ihnen „umdrehen“ und im Rahmen des Systems Double Cross (deutsch „Doppelkreuz“, aber auch: „Doppelspiel“) als Doppelagenten einsetzen.[90] Zusammen mit den aus Enigma‑G-Sprüchen entzifferten Informationen erhielt der MI5 ein so detailliertes und zutreffendes Bild über die Pläne und den Wissensstand der Abwehr, dass jeder einzelne noch in Großbritannien operierende deutsche Agent genau bekannt war und gezielt kontrolliert und manipuliert werden konnte. Dies wurde auch zur Desinformation der deutschen Führung genutzt (siehe auch: Operation Fortitude).

Eine einfache und trotzdem durchschlagend wirksame Maßnahme, die zu jedem beliebigen Zeitpunkt ganz leicht hätte eingeführt werden können, ist die Verwendung von einpoligen Steckerverbindungen anstelle der doppelpoligen involutorischen Kabel.[30] Dabei könnte man beispielsweise X mit U steckern und U nun aber nicht notwendigerweise mit X, sondern mit irgendeinem anderen beliebigen Buchstaben. So hätte schlagartig die Involutorik des Steckerbretts – wenn auch nicht der ganzen Maschine – beseitigt werden können. Dies hätte vermutlich katastrophale Auswirkungen für die Codeknacker in Bletchley Park gehabt, denn ein Großteil der dort erarbeiteten Methodik inklusive des von Welchman erfundenen diagonal board (deutsch Diagonalbrett) wäre dann nutzlos geworden.[91][92]

Zusammenfassend können folgende Punkte zur kryptographischen Stärkung der Enigma festgehalten werden[93]

- identische Verschlüsselung zulassen

- Involutorik vermeiden

- mehrere (z. B. neun) Übertragskerben anbringen

- Übertragskerben für alle Walzen identisch anordnen

- einstellbare Übertragskerben verwenden (Lückenfüllerwalzen)

- mehr als drei Walzen einbauen (z. B. sechs wie beim SG‑41)

- Walzensortiment erweitern (z. B. zehn statt nur fünf)

- frei verdrahtbare stöpselbare Umkehrwalze (UKW Dora)

- Walzenverdrahtung gelegentlich radikal ändern

- nicht involutorische Stecker verwenden

Modelle

Eine grobe Übersicht der verwirrenden Modellvielfalt der Enigma[94] zeigt die folgende Tabelle. Neben dem Modellnamen ist das Jahr der Fertigstellung, die Walzenanzahl sowie die daraus resultierende Anzahl der möglichen Walzenlagen angegeben. Ferner ist die Anzahl und die Art der Umkehrwalze (UKW) notiert, wobei zwischen fest eingebauten UKW sowie manuell einstellbaren, also „setzbaren“ UKW und rotierenden UKW unterschieden werden muss.

| Modell | Jahr | Walzen | Lagen | UKW | Kerben | Steckerbrett |

|---|---|---|---|---|---|---|

| Probemaschine | 1918 | 2 bis 7 | 1 | keine | Getriebe | nein |

| Handelsmaschine | 1923 | 4 | 1 | keine | Getriebe | nein |

| Postmaschine | 1923 | 4 | 1 | keine | Getriebe | nein |

| Enigma-A | 1924 | 2 | 1 | 1 rotiert | nein | |

| Schreibende Enigma | 1924 | 2 mal 4 | 1 | keine | Getriebe | nein |

| Enigma-B | 1924 | 2 bzw. 3 | 1 | 1 fest | nein | |

| Enigma-C | 1925 | 3 | 1 | 1 fest | 1 | nein |

| Funkschlüssel C | 1926 | 3 | 1 | 1 fest | 1 | nein |

| Enigma-D | 1926 | 3 | 1 | 1 setzbar | 1 | nein |

| Enigma-K | 1927 | 3 aus 3 | 6 | 1 setzbar | 1 | nein |

| Enigma-H | 1929 | 8 | 1 | keine | nein | |

| Enigma II (2) | 1929 | 8 | 1 | keine | nein | |

| Enigma I (1) | 1930 | 3 aus 3 (5) | 6 (60) | 1 (3) fest | 1 | ja |

| Enigma-Z | 1930 | 3 aus 3 | 6 | 1 rotiert | 1 | nein |

| Enigma-G | 1931 | 3 aus 3 | 6 | 1 rotiert | 11, 15, 17 | nein |

| Enigma-M1 | 1934 | 3 aus 6 | 120 | 1 fest | 1 | ja |

| Enigma-M2 | 1938 | 3 aus 7 | 210 | 1 fest | 1 | ja |

| Enigma-M3 | 1939 | 3 aus 8 | 336 | 1 fest | 1 (2) | ja |

| Enigma-M4 | 1942 | 4 aus 8+2 | 1344 | 2 setzbar | 1 (2) | ja |

| Enigma-T | 1942 | 3 aus 8 | 336 | 1 setzbar | 5 | nein |

| Enigma-KD | 1944 | 3 aus 6 | 120 | 1 setzbar | 9 | nein |

Neben den meistverwendeten Modellen Enigma I, Enigma‑M3 und Enigma‑M4 ist die Enigma‑T besonders erwähnenswert, die speziell für den Nachrichtenverkehr der beiden Kriegsverbündeten Deutschland und Japan konzipiert war. Sie wurde nach Alfred von Tirpitz auch als Tirpitz-Maschine bezeichnet und verfügte über kein Steckerbrett, aber über eine „setzbare“ (einstellbare, jedoch nicht rotierende) Umkehrwalze und Walzen mit jeweils fünf Übertragskerben. Drei Walzen wurden aus einem Sortiment von acht ausgewählt.[95] Die Enigma‑T kam kaum zum Einsatz.[96] Sie darf nicht mit dem in Japan entwickelten Enigma-Nachbau San-shiki Kaejiki verwechselt werden.

Ein Kuriosum stellt die Enigma-Z bzw. Z30 dar, die dem spanischen Außenministerium im Jahr 1931 zum Kauf angeboten wurde. Bei ihr handelt es sich um eine Variante ähnlich der Enigma‑D, die aber nur zehn Zifferntasten („1“ bis „0“) und entsprechend (kleinere) Walzen mit nur zehn Kontakten und zehn Glühlampen für „1“ bis „0“ aufweist. Sie war nicht zur Verschlüsselung von Texten, sondern nur von Zahlen gedacht, wie zur Überschlüsselung von diplomatischen Codes. So konnte beispielsweise die Ziffernfolge „25183 91467“ als „38760 15924“ verschlüsselt werden. Die Spanier verzichteten damals auf den Erwerb der Enigma‑Z und entschieden sich stattdessen für die noch weniger sichere Kryha.[97]

Ergänzungen und Erweiterungen zur Enigma, die der Verbesserung der Handhabbarkeit oder zur kryptographischen Stärkung dienten, wie Fernlesegerät, Schreibmax oder Uhr, sind im Artikel Enigma-Ergänzungen beschrieben.

Anomalie

Der Fortschaltmechanismus der Walzen weist eine konstruktive Besonderheit auf, die zur Folge hat, dass sich die Walzen der Enigma nicht immer so weiterdrehen, wie es bei einem mechanischen Zählwerk der Fall wäre. Diese Besonderheit äußert sich so, dass die linke (langsame) Walze bei ihrem Fortschalten stets die mittlere Walze „mitnimmt“.[80] Dies lässt sich an einem Beispiel illustrieren.

Bei beispielsweise Walzenlage B I II III, Ringstellung 01 01 01 und der Walzenstellung ADU dreht sich der Walzensatz mit dem ersten Tastendruck auf ADV weiter. Das ist eine ganz normale Weiterdrehung nur der rechten Walze, ohne Weiterschaltung der mittleren oder der linken Walze. Nach der bekannten Merkregel „Royal Flags Wave Kings Above“ ist für Walze III mit dem nächsten Tastendruck, also wenn sie von V auf W weiterrotiert, mit einem Übertrag auf die mittlere Walze zu rechnen. Dann wird nicht nur die rechte Walze normal weiterrotieren, sondern gleichzeitig auch die mittlere Walze von D auf E umschalten. Die nächste Walzenstellung ist somit AEW.

Nun jedoch hat die mittlere Walze (hier: Walze II) den Buchstaben erreicht, nämlich E, der nach der Merkregel unmittelbar vor ihrem Umschaltbuchstaben F liegt. Damit ist jetzt der Moment gekommen, zu dem die mittlere Walze ihrerseits einen Übertrag auf die linke Walze bewirkt. Mit dem nächsten Tastendruck wird sich also die linke Walze von A auf B weiterdrehen. Aufgrund der erwähnten konstruktiven Besonderheit führt dieses Weiterdrehen jedoch dazu, dass sie die mittlere Walze mitnimmt und sich diese noch einmal weiterdreht, also von E auf F. Folglich werden mit dem nächsten Tastendruck alle drei Walzen gleichzeitig weitergeschaltet und nach der vorherigen Walzenstellung AEW sind nun unmittelbar die Buchstaben BFX in den Anzeigefenstern der Enigma zu sehen. Nach diesem etwas fremdartig erscheinenden Ereignis kehrt die Maschine wieder in den regulären Fortschaltmodus zurück, bis dann nach 650 Tastendrücken erneut die mittlere Walze den Buchstaben E erreicht.

Anfangsstellung ADU 1. Tastendruck ADV 2. Tastendruck AEW 3. Tastendruck BFX ← Anomalie 4. Tastendruck BFY

In Summe führt dieser durch die Anomalie des Fortschaltmechanismus hervorgerufene Effekt des Doppelschritts der mittleren Walze dazu, dass von den theoretisch möglichen 26³ = 17.576 Walzenstellungen der Enigma I 26² = 676 ausgelassen werden und nur 26·25·26 = 16.900 übrig bleiben.

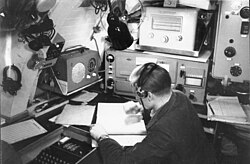

Authentische Funksprüche

Mit der Enigma verschlüsselte Nachrichten wurden im Regelfall per Funk übermittelt, nur selten als Fernschreiben oder telefonisch als „Fernspruch“ oder per Signallampe als „Blinkspruch“. Der Verfasser füllte ein Formular mit dem Klartext aus, das vom Verschlüssler als Grundlage für den mithilfe der Enigma-Maschine erzeugten Geheimtext diente. Diesen übertrug er Buchstaben für Buchstaben in ein entsprechendes Funkspruchformular, das wiederum dem Übermittler als Basis diente. Verfasser, Verschlüssler und Übermittler der Nachricht konnten drei verschiedene Personen sein oder auch ein und dieselbe. Mit dem Zubehör Fernlesegerät konnte beim Empfang zusätzlich Entschlüssler und erster Klartextleser getrennt werden.

Eine Kennzeichnung des Funkspruchs war die „Spruchnummer“. Durch Angabe der Spruchnummer mit blauem oder roten Buntstift auf den Formularen unterschied die Wehrmacht zwischen blauen, „abgegangenen“ Funksprüchen und roten, „angekommenen“ Funksprüchen. Nur wenige der unzählig vielen während der Zeit des Krieges ausgefüllten Spruchzettel sind erhalten geblieben. Die überwiegende Mehrzahl wurde nach Empfang und Entschlüsselung der Nachrichten vernichtet.

Die Archive der Alliierten, insbesondere des damals weltweit arbeitenden britischen Y Service sind eine sehr wichtige Quelle für authentische Enigma-Sprüche. Sie sind bisher jedoch leider nur zu einem kleinen Teil öffentlich zugänglich.

Die unten wiedergegebenen Enigma-Funksprüche stammen aus freien Quellen. Die Geheimtexte sind inzwischen mithilfe moderner kryptanalytischer Methoden und Rechnertechnik entziffert worden.[98] Es sind keine fiktiven Funksprüche wie sie z. B. der Wettbewerb Enigma Cipher Challenge bietet, sondern Originalfunksprüche aus dem Zweiten Weltkrieg. Es ist deshalb durchaus möglich, dass Signalverstümmelungen auftreten. Das bedeutet, dass einige Zeichen nicht korrekt sind oder fehlen. Dies betrifft sowohl die Buchstaben selbst als auch die Buchstabenanzahl. Letztere kann sehr leicht überprüft werden. Dazu ist die Geheimtextlänge zu zählen und mit der im Spruchkopf angegebenen Buchstabenanzahl zu vergleichen. Gründe für in der Praxis kaum vermeidbare Verstümmelungen sind Schreibfehler, Tastfehler, atmosphärische Störungen während der Funkübertragung, Hörfehler oder schlicht Flüchtigkeitsfehler. Weniger verstümmelte Funksprüche sind häufig einfacher zu knacken.

- 83 - ADJ JNA - LMHNX WEKLM UERDS EVHLC JSQQK VLDES ANEVT YEDGI ZQDOD RMDKG SXGSQ SHDQP VIEAP IENLI CLZCL LAGWC BJZD |

- 149 - TLS CMU - FTMKV DRJMG FBUDK LZCTR FLTUU IWVJL OYKYX GDCKJ TMDFB WNLZQ JAXHP GGKFG SBZOQ KQKUK TINMH BAJOO AUILA QVFTK LSTMM XGAQL CNHUW LFHKA ULTXT BIVIF EWWDY PUCNS TPJHR OBWHE KYUSB CANYC W |

- 167 - MRJ LLT - KLIBM ERJAR WMMHJ STHOY OOIQB HSSZU EOOKF TASXN XVYWE SCTCH NRNBL ZPEBH XPAQE DFNYS XHMNI HRARO UNBMD ZRZDN WTGUI UCBZN ZTFJA EKOMJ AZILN RKVFD UNIEW ILZVL KQYYJ ANKXG NNNHT EMAVD FXKAY MLWCV QDFWX LO |

Filmische Rezeption

Die Enigma ist in einigen Spielfilmen zu sehen, die vor dem Hintergrund des U‑Boot-Krieges spielen. Im deutschen Kinoklassiker „Das Boot“ wird eine M4 zur Entschlüsselung empfangener Funksprüche gezeigt. Man hört die Stimme von Herbert Grönemeyer sagen, der im Film den Leutnant Werner spielt: „Erst durch die Schlüsselmaschine ergibt sich aus wirren Buchstabenfolgen ganz langsam ein Sinn.“ Dabei ist in Großaufnahme die Enigma im Einsatz zu sehen und auch zu hören. Historisch nicht ganz korrekt ist hier die Verwendung einer M4, da sie erst am 1. Februar 1942 in Dienst gestellt wurde, während das Boot in Roman und Film seine Feindfahrt im Herbst und frühen Winter des Jahres 1941 durchführt. Somit hätte korrekterweise eine M3 gezeigt werden müssen.

Im amerikanischen Film „U‑571“ wird eine Enigma durch amerikanische Seeleute von einem deutschen U‑Boot erbeutet. Speziell von britischer Seite wurde kritisiert, dass, in Verkennung der geschichtlichen Realität, hier Amerikaner als Helden bei der Erbeutung einer Enigma dargestellt werden, während es in Wirklichkeit Briten waren, denen dies gelang.[99]

Die britisch-amerikanische Gemeinschaftsproduktion „The Imitation Game – Ein streng geheimes Leben“ illustriert das Leben und die Beiträge von Alan Turing als Codeknacker in Bletchley Park. Auch hier spielt die Enigma eine zentrale Rolle. Auf Kosten der historischen Korrektheit werden im Film viele Fakten verdreht oder dramatisch überhöht dargestellt.[100] Beispielsweise wird Turings Romanze mit seiner Kollegin Joan Clarke intensiver dargestellt als sie tatsächlich war. Turings Nichte Inagh Payne kritisierte das Drehbuch mit den Worten: „You want the film to show it as it was, not a lot of nonsense“[101] (deutsch: „Man will doch, dass der Film es so darstellt, wie es war, und nicht einen Haufen Unsinn“). Im Film findet Turing heraus, dass Cairncross ein Spion ist. Diesem gelingt es jedoch, Turing mit seiner damals strafbaren Homosexualität zu erpressen. So decken sie gegenseitig das Geheimnis des anderen. Diese Falschdarstellung wurde heftig kritisiert, denn so wird Turing im Film faktisch als „Landesverräter“ dargestellt. Tatsächlich stand er niemals unter diesem Verdacht. Bei aller Sympathie für Überhöhungen aus dramaturgischer Sicht wurde diese Darstellung als Herabwürdigung Turings energisch zurückgewiesen.[102]

Im britischen Spielfilm Enigma – Das Geheimnis wird die Entzifferungsarbeit der britischen Codebreaker in Bletchley Park thematisiert. Bemerkenswert sind die vielen authentischen Requisiten im Film, bei denen es sich um Original-Schaustücke aus dem Bletchley-Park-Museum handelt. Die diversen Funksprüche sind speziell für den Film nach den Original-Vorschriften und Verfahren wirklichkeitsgetreu erzeugt und verschlüsselt worden.[103] Gegen Ende des Films entpuppt sich ein polnischer Codeknacker als Verräter, der versucht, das „Enigma-Geheimnis“ an die Deutschen zu verraten. Dies entspricht in zweierlei Hinsicht nicht den historischen Tatsachen. Zum einen gab es – wie bereits dargelegt – keine Verräter in Bletchley Park, die für die Deutschen spioniert hätten. Zum anderen hat dort nicht ein einziger polnischer Kryptoanalytiker mitgearbeitet, denn aus Geheimhaltungsgründen verwehrten die Briten fast allen Ausländern, selbst Marian Rejewski, den Zutritt und erst recht die Mitarbeit.[104] Somit ist die filmische Darstellung in diesem Punkt historisch verfehlt. Kritisiert wurde insbesondere, ausgerechnet einen Polen im Film als Verräter darzustellen,[105] obwohl es ja gerade polnische Kryptoanalytiker wie Marian Rejewski, Jerzy Różycki und Henryk Zygalski waren, die bereits vor dem Krieg die entscheidenden Grundlagen für den Einbruch in das Rätsel der Enigma schufen, ohne die es den britischen Codeknackern vermutlich nicht gelungen wäre, deutsche Funksprüche zu entziffern und der Zweite Weltkrieg einen anderen Verlauf genommen hätte.[106]

Chronologie

Im Folgenden sind einige wichtige Zeitpunkte zur Geschichte der Enigma aufgelistet

(spezielle Zeitpunkte zur Marine-Version siehe M4):

| Datum | Ereignis |

|---|---|

| 23. Feb. 1918 | Erstes Patent zur Enigma[2] |

| 15. Apr. 1918 | Probemaschinen |

| 1. Juni 1930 | Indienststellung der Enigma I[107] |

| 26. Juli 1939 | Zweitägiges alliiertes Treffen bei Pyry[108] |

| 1. Mai 1940 | Fallenlassen der Spruchschlüsselverdopplung[109][110] |

| 1. Jan. 1944 | Vereinzelte Benutzung der steckbaren UKW D[111] |

| 10. Juli 1944 | Die Luftwaffe führt die „Uhr“ ein[112] |

| 15. Sep. 1944 | Beim Heer wird das CY-Verfahren eingeführt[113][114] |

Glossar

Im Zusammenhang mit der Arbeitsweise der Enigma und deren Krypt analyse werden eine Reihe von Fachbegriffen verwendet. Dazu gehören:

- Bombe – (Plural: Bombes): Englischer Name für die 1939 von Turing ersonnene und von Welchman verbesserte kryptanalytische Maschine, durch die mithilfe von Cribs und unter Umgehung des Steckerbretts der Tagesschlüssel ermittelt wurde

- Crib – (deutsch: Eselsbrücke, hier treffender: Wahrscheinliches Wort): Englischer Begriff für ein Textfragment, dessen Auftreten im Klartext erwartet wird (deutscher Fachbegriff auch: „Klartext-Geheimtext-Kompromiss“)

- Entziffern – (englisch: to decrypt):[115] Brechen des Geheimtextes ohne vorherige Kenntnis des Schlüssels

- Geheimtext – Durch Verschlüsselung aus dem Klartext erzeugter Text

- QWERTZU – Von Dilly Knox geprägter Begriff für die Verdrahtungsreihenfolge der einzelnen Buchstabentasten der Tastatur mit den Kontakten der Eintrittswalze

- Ringstellung – Drehposition der Ringe, die den Versatz zwischen der inneren Verdrahtung der Walzen und dem Buchstaben bestimmt, zu dem der Übertrag auf die nächste Walze erfolgt

- Schlüssel – Geheime Einstellung der Schlüsselmaschine

- Schlüsselmaschine – Zusammenfassender Begriff für Ver- und Entschlüsselungsmaschine

- Schlüsseln – Zusammenfassender Begriff für Verschlüsseln und Entschlüsseln

- Schlüsseltafel – Liste der Tagesschlüssel

- Schlüssler – Person, die Nachrichten ver- oder entschlüsselt[116]

- Spruchkopf – (englisch: preamble): Erster Teil des Funkspruchs mit unverschlüsselter Angabe der Uhrzeit, der Buchstabenanzahl, der Grundstellung sowie dem verschlüsselten Spruchschlüssel (wie QWE EWG, englisch: indicator)

- Spruchnummer – Laufende Nummer eines Funkspruchs, wobei farblich zwischen abgehenden (blau) und eingehenden (rot) unterschieden wurde

- Spruchschlüssel – (englisch: message setting oder indicator):[117] Individueller Schlüssel für einen Funkspruch

- Tagesschlüssel – Täglich wechselnder Schlüssel

- Umkehrwalze – (Zumeist) feststehende Walze am Ende des Walzensatzes (Abkürzung: UKW)

- Verschlüsseln – Umwandlung von Klartext in Geheimtext

- Walze – (englisch: wheel): Rotor, der sich während des Schlüsselvorgangs dreht

- Walzenlage – (englisch: wheel order): Schlüsselabhängige Platzierung der Walzen im Walzensatz

- Walzensatz – (englisch: wheel set oder scrambler): Zusammenfassender Begriff für alle Walzen

- Walzenstellung – (englisch: wheel setting): Von Hand einstellbare und während des Schlüsselvorgangs sich verändernde Rotationsposition der Walzen

Siehe auch

Literatur

- Primärliteratur

- Allgemeine Schlüsselregeln für die Wehrmacht. H.Dv.g. 7, M.Dv.Nr. 534, L.Dv.g. 7, vom 1. April 1944, Books on Demand, Nachdruck 2019. ISBN 978-3-7431-9385-7.

- Signalschlüssel für den Funksignaldienst (Funksignalschlüssel) – Geheim. M.Dv.Nr. 114, vom Oktober 1939, Books on Demand, Nachdruck 2019. ISBN 978-3-7494-6791-4.

- Gustave Bertrand: Énigma ou la plus grande énigme de la guerre 1939–1945. Librairie Plon, Paris 1973.

- Francis Harry Hinsley, Alan Stripp: Codebreakers – The inside story of Bletchley Park. Oxford University Press, Reading, Berkshire 1993, ISBN 0-19-280132-5.

- Marian Rejewski: An Application of the Theory of Permutations in Breaking the Enigma Cipher. Applicationes Mathematicae, 16 (4), 1980, S. 543–559. cryptocellar.org (PDF; 1,6 MB).

- Marian Rejewski: How Polish Mathematicians Deciphered the Enigma. Annals of the History of Computing, 3 (3), Juli 1981, S. 213–234.

- Arthur Scherbius: „Enigma“ Chiffriermaschine. Elektrotechnische Zeitschrift, November 1923, S. 1035–1036, cdvandt.org (PDF; 1 MB), abgerufen am 21. Februar 2019.

- Frederick William Winterbotham: The Ultra Secret. Weidenfeld and Nicolson, London 1974.

- Gordon Welchman: The Hut Six Story – Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, ISBN 0-947712-34-8.

- Sekundärliteratur

- Arthur O. Bauer: Funkpeilung als alliierte Waffe gegen deutsche U‑Boote 1939–1945. Wie Schwächen und Versäumnisse bei der Funkführung der U‑Boote zum Ausgang der „Schlacht im Atlantik“ beigetragen haben. Arthur O. Bauer Selbstverlag, Diemen, Niederlande 1997, ISBN 3-00-002142-6.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6.

- Ralph Erskine: Der Krieg der Code-Brecher. Bayerische Akademie der Wissenschaften, Akademie aktuell, München, November 2002, S. 5–11. badw.de (PDF; 995 kB)

- David Kahn: The Code Breakers – The Story of Secret Writing. Macmillan USA, Reissue 1974, ISBN 0-02-560460-0.

- David Kahn: Seizing the Enigma – The Race to Break the German U‑Boat Codes, 1939–1943. Naval Institute Press, Annapolis, MD, USA, 2012, ISBN 978-1-59114-807-4.

- Rudolf Kippenhahn: Verschlüsselte Botschaften, Geheimschrift, Enigma und Chipkarte. Rowohlt, Reinbek bei Hamburg 1999, ISBN 3-499-60807-3.

- Władysław Kozaczuk, Jerzy Straszak: Enigma – How the Poles Broke the Nazi Code. Hippocrene Books, 2004, ISBN 0-7818-0941-X.